VPN

VPN (Mạng riêng ảo) chủ yếu được sử dụng để thiết lập các kết nối mạng đường dài và / hoặc bảo mật. Khi được sử dụng trên CooCenter, tất cả các cuộc gọi điện thoại được thực hiện và nhận được đều được mã hóa để bảo mật các dịch vụ điện thoại / tiện ích mở rộng văn phòng của bạn. Máy chủ VPN tích hợp trên sê-ri CooCenter là một cách dễ dàng để thiết lập kết nối an toàn giữa các hệ thống CooCenter khác, IPPBX hoặc điện thoại IP. Bạn không cần xây dựng một máy chủ VPN chuyên dụng hoặc mua bộ định tuyến VPN. Đây cũng là một cách giải quyết để tránh các sự cố tường lửa khi định cấu hình máy khách VoIP từ xa như giao thức SIP, rất khó để vượt qua tường lửa do số cổng ngẫu nhiên để thiết lập kết nối.

Hệ thống CooCenter hỗ trợ bốn loại VPN, đó là L2TP, PPTP, OpenVPN và IPSec.

L2TP VPN

L2TP VPN Server

Giao thức đường hầm lớp 2 (L2TP) là giao thức đường hầm. Nó không cung cấp bất kỳ mã hóa hoặc bảo mật của chính nó. Thay vào đó, nó dựa vào một giao thức mã hóa mà nó đi qua trong đường hầm để cung cấp sự riêng tư. Ở đây trên hệ thống CooCenter, chúng tôi sử dụng IPSec để thực hiện mã hóa.

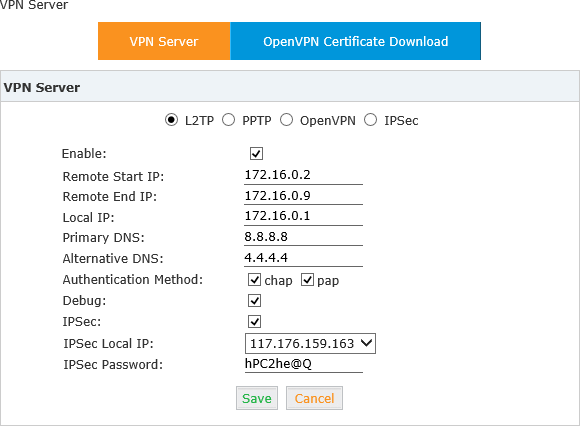

Để cấu hình L2TP server, hãy điều hướng tới web menu Network Settings->VPN Server. Kiểm tra nút radio của L2TP để cấu hình L2TP VPN server.

- Enable: Tick chọn hộp kiểm để bật L2TP VPN.

- Remote Start IP, Remote End IP: Phạm vi IP mạng từ xa L2TP VPN, giữa IP bắt đầu và IP kết thúc phải có ít hơn 10 địa chỉ IP khả dụng.

- Local IP: Địa chỉ IP nội bộ của L2TP VPN server.

- Primary DNS: Địa chỉ của DNS server cho kết nối VPN.

- Alternate DNS: Alternative DNS for VPN connection. Địa chỉ thay thế của DNS server cho kết nối VPN

- Authentication Method : Chọn giao thức xác thực: chap hoặc pap.

pap: Password Authenticate Protocol, PAP hoạt động như một thủ tục đăng nhập tiêu chuẩn; nó sử dụng tên người dùng và mật khẩu tĩnh để xác thực hệ thống từ xa.

chap: Challenge Handshake Authentication Protocol

CHAP có một cách tiếp cận tinh vi và an toàn hơn để xác thực bằng cách tạo một cụm từ thử thách duy nhất (một chuỗi được tạo ngẫu nhiên) cho mỗi xác thực.

- Debug: Tick để bật debug cho kết nối L2TP VPN , thông tin debug sẽ được viết vào logs hệ thống.

- IPSec: Enable IPSec encryption for L2TP VPN server. Bật mã hóa IPSec cho L2TP VPN server.

- IPSec Local IP: Địa chỉ WAN của hệ thống CooCenter.

- IPSec Password: Define a password for IPSec VPN client to authenticate. Xác định mật khẩu cho IPSec VPN client để xác thực.

Lưu ý:

Nếu hệ thống CooCenter đứng sau NAT, bạn cần mở các cổng 500, 4500 và 1701 trên bộ định tuyến / tường lửa.

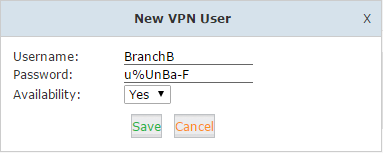

Để VPN client kết nối với bạn, bạn sẽ cần tạo một tài khoản người dùng VPN.

Chọn “VPN User Management” tab và chọn “New VPN User” để thêm một tài khoản VPN.

Bây giờ L2Tp VPN client có thể kết nối tới L2TP VPN server

L2TP VPN Client

Ví dụ: trong văn phòng chi nhánh, bạn sẽ kết nối một hệ thống CooCenter khác với trụ sở chính bằng L2TP VPN.

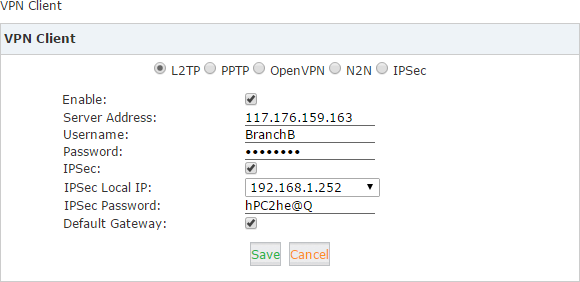

Hãy điều hướng đến web menu Network Settings->VPN Client. Kiểm tra nút radio của L2TP để cấu hình L2TP VPN client.

- Enable: Tích chọn để bật L2TP VPN client.

- Server Address: Địa chỉ IP public của L2TP server.

- Username:Tên người dùng L2TP VPN được cung cấp bởi VPN server.

- Password: Mật khẩu người dùng L2TP VPN được cung cấp bởi VPN server.

- IPSec: Bật hổ trợ IPSec.

- IPSec Local IP: Địa chỉ IP CooCenter WAN có thể truy cập Internet.

- IPSec Password: Đặt theo mật khẩu được chỉ định trên server.

- Default Gateway: Tất cả lưu lượng truy cập thông qua kết nối VPN L2TP.

Lưu ý:

Kết nối được thiết lập thành công, hệ thống sẽ hiển thị như sau: Trạng thái: L2TP VPN client địa chỉ IP từ xa 172.16.0.1

Địa chỉ IP cục bộ của L2TP VPN client 172.16.0.x (Địa chỉ IP nằm trong khoảng từ 172.16.0.2 đến 172.16.0.9)

PPTP VPN

The Point-to-Point Tunneling Protocol (PPTP) sử dụng kênh điều khiển qua TCP và đường hầm GRE hoạt động để đóng gói các gói PPP. Mục đích sử dụng của giao thức này là cung cấp các mức bảo mật và mức truy cập từ xa tương đương với các sản phẩm VPN thông thường.

PPTP VPN Server

Để cấu hình PPTP Server, Hãy điều hướng tới web menu Network Settings->VPN Server. Kiểm tra nút radio của PPTP để cấu hình PPTP VPN server.

- Enable: Tich chọn hộp kiểm để bật PPTP VPN server.

- Remote IP: Phạm vi IP mạng từ xa PPTP VPN, phải có từ 10 địa chỉ IP khả dụng trở xuống giữa IP bắt đầu và IP kết thúc.

- Local IP: PPTP VPN local server IP address. Địa chỉ IP nội bộ của PPTP VPN server.

- Primary DNS: Địa chỉ của DNS server cho kết nối VPN .

- Alternative DNS: Alternative DNS for VPN connection. Địa chỉ thay thế của DNS server cho kết nối VPN.

- Timeout (sec): Thời gian chờ phiên cho PPTP tunnels.

- Authentication Method: Chọn phương thức để xác thực ứng dụng VPN client.

chap: Challenge Handshake Authentication Protocol

CHAP có một cách tiếp cận tinh vi và an toàn hơn để xác thực bằng cách tạo một cụm từ thử thách duy nhất (một chuỗi được tạo ngẫu nhiên) cho mỗi xác thực.

pap: Password Authenticate Protocol PAP hoạt động như một thủ tục đăng nhập tiêu chuẩn; nó sử dụng tên người dùng và mật khẩu tĩnh để xác thực hệ thống từ xa.

mschap: MS-CHAP là phiên bản xác thực của Microsoft

mschap-v2: Microsoft Challenge Handshake Authentication Protocol version 2 (MS-CHAP v2), điều này cung cấp bảo mật mạnh mẽ hơn cho các kết nối truy cập từ xa.

- Enable mppe128:Microsoft Point-to-Point Encryption (MPPE) mã hóa dữ liệu trong Point-to-Point Protocol (PPP)-dựa trên kết nối dial-up hoặc Point-to-Point Tunneling Protocol (PPTP) kết nối mạng riêng ảo (VPN) với 128-bit key.

- Debug: Tick chọn để bật debug cho kết nối PPTP VPN, thông tin debug sẽ được viết vào logs hệ thống.

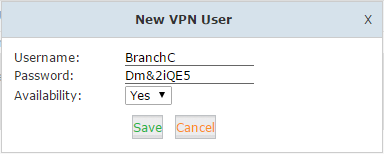

Bạn sẽ cần tạo tài khoản người dùng VPN client VPN để có thể kết nối với VPN server.

Để tạo tài khoản, click “VPN User Management” tab và click “New VPN User” để thêm một tài khoản VPN.

Bây giờ PPTP VPN client sẽ có thể kết nối tới PPTP VPN server.

Notice:

Nếu hệ thống CooCenter đứng sau NAT, bạn sẽ cần mở các cổng 1723 trên bộ định tuyến / tường lửa.

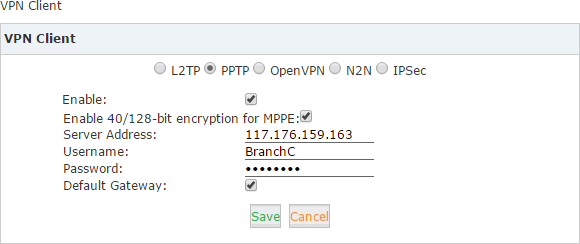

PPTP VPN Client

Để tạo VPN client tại chi nhánh cảu bạn, hãy mở open CooCenter web GUI và điều hướng tới web menu Network Settings->VPN Client. Kiểm tra nút radio của PPTP để cấu hình PPTP VPN client.

- Enable: Tich chọn hộp kiểm để bật PPTP VPN client.

- Enable 40/148-bit encryption for MPPE: Tick chọn để bật 40-bit key hoặc 128-bit key loại mã hóa MPPE.

- Server Address: Địa chỉ public của PPTP VPN server.

- Username: Tên người dùng PPTP VPN được cung cấp bởi VPN server .

- Password: Mật khẩu người dùng của PPTP VPN được cung cấp bởi VPN server.

- Default Gateway: Tất cả lưu lượng truy cập thông qua kết nối PPTP VPN .

Lưu ý:

Nếu kết nối được thiết lập thành công, hệ thống sẽ hiển thị:

Trạng thái: Địa chỉ IP cục bộ 172.16.0.x (Địa chỉ IP nằm trong khoảng từ 172.16.0.2 đến 172.16.0.9) Địa chỉ IP từ xa 172.16.0.1

OpenVPN

OpenVPN là một ứng dụng phần mềm nguồn mở thực hiện các kỹ thuật mạng riêng ảo (VPN) để tạo các kết nối point – point hoặc site – site an toàn trong các cấu hình được định tuyến hoặc bắc cầu và các phương tiện truy cập từ xa. Nó sử dụng một giao thức bảo mật tùy chỉnh sử dụng SSL / TLS để trao đổi khóa. Nó có khả năng vượt qua NAT và tường lửa. Nó được viết bởi James Yonan và được xuất bản theo GNU General Public License (GPL).

OpenVPN cho phép các peers xác thực lẫn nhau bằng khóa bí mật được chia sẻ trước, chứng chỉ hoặc tên người dùng / mật khẩu. Khi được sử dụng trong multiclient – server, nó cho phép server phát hành chứng chỉ xác thực cho mọi client, sử dụng chữ ký và quyền Chứng chỉ. Nó sử dụng rộng rãi thư viện mã hóa OpenSSL, cũng như giao thức SSLv3 / TLSv1, và chứa nhiều tính năng bảo mật và kiểm soát.

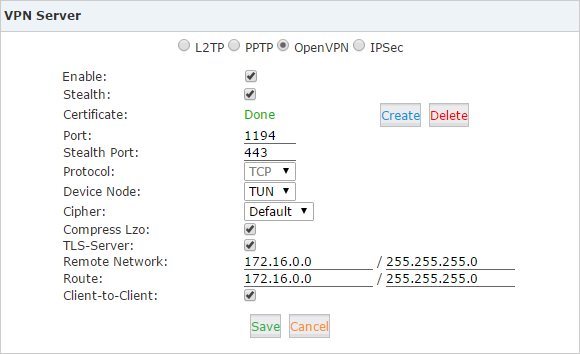

OpenVPN Server

Để tạo OpenVPN Server, hãy điều hướng tới web menu Network Settings->VPN Server. Kiểm tra nút radio của OpenVPN để cấu hình OpenVPN server.

- Enable: Tich để bật OpenVPN server.

- Stealth: Một số tường lửa kiểm tra có thể không cho phép lưu lượng của OpenVPN, nhưng đường hầm SSL vẫn có thể ngụy trang lưu lượng OpenVPN của bạn dưới dạng lưu lượng HTTPS bởi DPI.

- Certificate: Certificate là một trong những phương thức xác thực client có sẵn trong OpenVPN.

- Port: port dịc vụ của OpenVPN, mặc định là 1194.

- Stealth Port: port dịch vụ Stealth, mặc định là 443.

- Protocol: Bạn có thể chọn UDP hoặc TCP. Stealth chỉ yêu cầu TCP vì vậy nếu bạn đã bật tính năng Stealth thì tùy chọn này không thể cấu hình và Server sẽ sử dụng TCP theo mặc định.

- Device Node: TUN hoặc TAP; A TAP thiết bị là bộ điều hợp Ethernet ảo, trong khi thiết bị TUN là liên kết IP điểm-điểm ảo.

- Cipher:Mật mã (hoặc cypher) là một thuật toán để thực hiện mã hóa hoặc giải mã.

- Compress Lzo: LZO là một thư viện nén dữ liệu hiệu quả, phù hợp để khử dữ liệu trong thời gian thực.

- TLS-Server: TLS là một lựa chọn tuyệt vời để xác thực và cơ chế trao đổi khóa của OpenVPN.

- Remote Network: Mạng điều khiển từ xa OpenVPN.

- Route: Các mục tuyến điều chỉnh bảng định tuyến cục bộ, cho biết mạng nào sẽ định tuyến qua VPN.

- Client-to-Client: Client-to-Client cho phép liên lạc giữa các client.

IPSec VPN

Internet Protocol Security (IPsec) là bộ giao thức để liên lạc Giao thức Internet (IP) an toàn bằng cách xác thực và mã hóa từng gói IP của phiên giao tiếp.

IPSec có thể được cấu hình để hoạt động ở hai chế độ khác nhau, chế độ Đường hầm và Vận chuyển. Việc sử dụng từng chế độ phụ thuộc vào yêu cầu và việc triển khai IPSec.

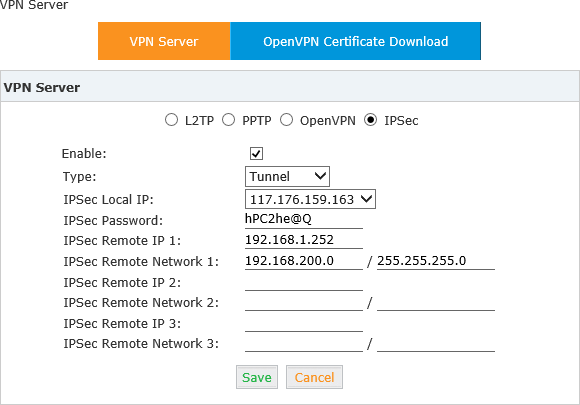

IPSec VPN Server (Tunnel mode)

Chế độ đường hầm được sử dụng để mã hóa tất cả lưu lượng giữa các Cổng IPSec an toàn, ví dụ: nếu bạn có hai hệ thống CooCenter và mỗi hệ thống hoạt động như một Cổng IPSec cho server / điện thoại IP phía sau nó. Các cổng WAN sẽ được sử dụng để kết nối cả hai hệ thống CooCenter để thiết lập kết nối VPN IPSec, giờ đây tất cả các PC hoặc điện thoại IP trên các cổng LAN có thể giao tiếp với nhau ở cả hai bên thông qua một đường hầm IPSec an toàn.

Hãy điều hướng tới web menu Network Settings->VPN Server. Kiểm tra nút radio của IPSec\ để cấu hình IPSec VPN server.

- Enable: Tich vào hộp kiểm để bật IPSec VPN server.

- Type: mặc định là Tunnel mode.

- IPSec Local IP: CooCenter WAN IP, có thể được sử dụng để kết nối với client.

- IPSec Password: Xác định mật khẩu để xác thực IPSec client.

- IPSec Remote IP: IPSec VPN client sử dụng IP này để kết nối với IPSec server.

- IPSec Remote Network: Chỉ định địa chỉ mạng LAN của IPSec VPN client.

Lưu ý:

- Nếu CooCenter đứng sau NAT, cổng 500 và 4500 phải được mở trên bộ định tuyến / tường lửa.

- Nếu CooCenter được kết nối với Internet thông qua PPPoE, thì IP cục bộ của IPSec cần phải là địa chỉ IP được gán bởi PPPoE.

- IPSec VPN server có thể kết nối 3 IPSec clients.

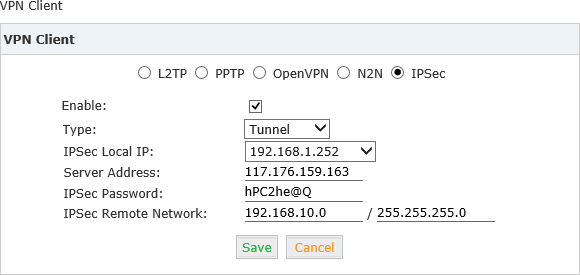

IPSec VPN Client (Tunnel mode)

Trên trang điều khiển từ xa, hãy mở GUI web của một hệ thống CooCenter khác và điều hướng đến menu web để cấu hình VPN Client Network Settings->VPN Client.

Tại VPN Client page chọn IPSec và tick tùy chọn “Enable” để bật IPSec client.

- Enable: Tich chọn hộp kiểm để bật IPSec client.

- Type: Đảm bảo là phải giống với IPSec server.

- IPSec Local IP: IP WAN port phải kết nối tới được IPSec server.

- Server Address: Chỉ định IP IPSec server.

- IPSec Password: Chỉ định mật khẩu IPSec VPN được xác định trước đó trên server.

- IPSec Remote Network: Địa chỉ mạng LAN của IPSec VPN server.

Lưu ý:

- Sau khi lưu cấu hình, client sẽ cố gắng kết nối với server bằng các chi tiết được cung cấp.

- Nếu kết nối được thiết lập thành công thì hệ thống sẽ hiển thị “Trạng thái: 1 đường hầm đã được thiết lập !!!”

- Nếu kết nối không thành công thì hệ thống sẽ hiển thị “‘Trạng thái: Không có đường hầm! Kết nối lại“

IPSec VPN server (Transport mode)

IPSec Transport mode được sử dụng để liên lạc từ đầu đến cuối, truyền tải NAT không được hỗ trợ với chế độ vận chuyển. Vì vậy, nếu hai hệ thống CooCenter được kết nối qua chế độ truyền tải IPSec, IPSec chỉ mã hóa các cổng dịch vụ liên lạc, không giống như chế độ Đường hầm mã hóa toàn bộ mạng con LAN.

Hãy điều hướng tới web menu Network Settings->VPN Server. Kiểm tra nút radio của IPSec.

- Enable: Tick chọn hộp kiểm để bật IPSec VPN server.

- Type: Chọn Transport mode.

- IPSec Local IP: CooCenter WAN IP. (Điều này giống như cấu hình trong chế độ Đường hầm)

- IPSec Password: Xác định mật khẩu để xác thực IPSec client.

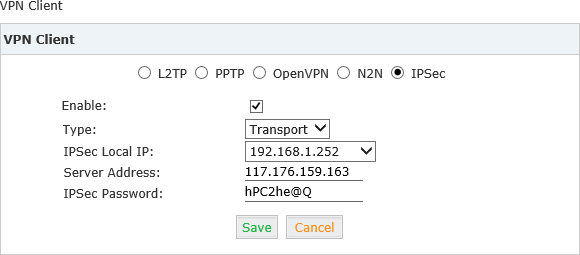

IPSec VPN Client (Transport mode)

Ở trang điều khiển từ xa, hãy mở client CooCenter web GUI và điều hướng tới web menu Network Settings->VPN Client. Check the radio button of IPSec.

- Enable: Tick chọn hộp kiểm để bật IPSec VPN client.

- Type: Đảm bảo là phải giống với IPSec VPN server.

- IPSec Local IP: CooCenter WAN IP có thể kết nối với IPSec server.

- Server Address: IPSec VPN server IP.

- IPSec Password: chỉ định mật khẩu IPSec VPN đã được xác định trước đó trên server.

Lưu ý:

Nếu kết nối thành công được thiết lập, thì hệ thống sẽ hiển thị “Trạng thái: 2 đường hầm đã được thiết lập !!!” Vì hệ thống CooCenter mã hóa tất cả các cổng dịch vụ qua các giao thức UDP và TCP, điều này có nghĩa là sẽ có 2 đường hầm được thiết lập.

IPSec VPN Client (Transport mode)

Trên trang điều khiển từ xa, mở client CooCenter web GUI và điều hướng tới web menu Network Settings->VPN Client. Kiểm tra nút radio của IPSec.

- Enable: Tick chọn hộp kiểm để bật IPSec VPN client.

- Type: Đảm bảo là phải giống với IPSec VPN server.

- IPSec Local IP: CooCenter WAN IP có thể kết nối với IPSec server.

- Server Address: IPSec VPN server IP.

- IPSec Password: Chỉ định mật khẩu của IPSec VPN đã được xác định trước đó trên server.

Lưu ý:

Nếu kết nối thành công được thiết lập, thì hệ thống sẽ hiển thị “Trạng thái: 2 đường hầm đã được thiết lập !!!” Vì hệ thống CooCenter mã hóa tất cả các cổng dịch vụ qua các giao thức UDP và TCP, điều này có nghĩa là sẽ có 2 đường hầm được thiết lập.

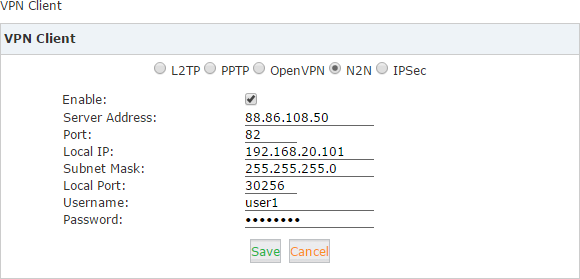

N2N VPN Client

N2N là một ứng dụng VPN lớp 2 trên lớp 3 mã nguồn mở, sử dụng kiến trúc peer to peer cho thành viên mạng và định tuyến.

Tại hệ thống CooCenter chúng tôi hổ trợ N2N VPN client, để cấu hình N2N VPN client, vui lòng điều hướng tới web menu Network Settings->VPN Client.Kiểm tra nút radio của N2N VPN và cấu hình thông tin client.

- Enable: Tick chọn hộp kiểm để bật N2N VPN client.

- Server Address: N2N server (supernode) IP address.

- Port: port dịch vụ của N2N. mạc định là 82.

- Local IP: Ip nội bộVPN.

- Subnet Mask: Netmaskcủa mạng VPN.

- Local Port: port dịch vụ nội bộ của N2N.

- Username/Password: Được sử dụng cho N2N server để xác thực kết nối.